Czy pracownicy muszą otrzymać certyfikaty, żeby móc przetwarzać dane osobowe?

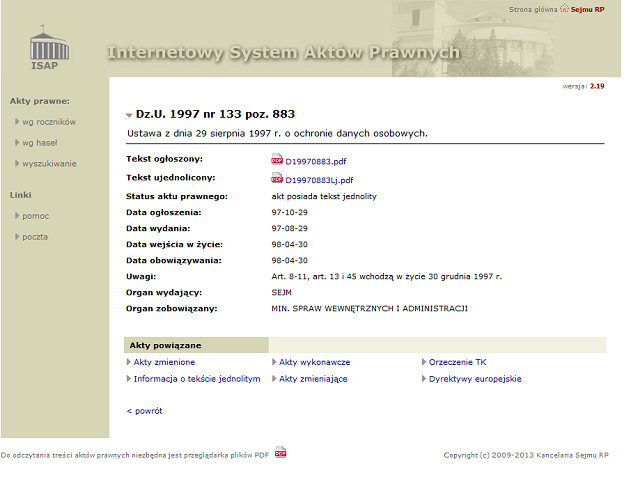

Coraz częściej pytacie, czy pracownicy muszą przejść certyfikowane szkolenie z ochrony danych osobowych, aby móc legalnie ich dopuścić do pracy z danymi. Artykuł 37 ustawy o ochronie danych osobowych określa, że do przetwarzania danych mogą być dopuszczone wyłącznie osoby posiadające upoważnienie nadane przez administratora danych.

Upoważnienie wydaje pracownikom administrator danych i nie wymaga to współpracy z żadną firmą.

Jeżeli potrzebujecie wzór upoważnienia, możecie go bezpłatnie pobrać z mojej strony: wzór upoważnienia.

Do obowiązków administratora danych, należy także zapewnianie zapoznania osób upoważnionych do przetwarzania danych osobowych z przepisami o ochronie danych osobowych, które wynika z art. 36a ust. 2. Read More